Informe Bitdefender sobre amenazas | Abril 2022

Noticia de Ciberseguridad - May 03, 2022

Lo más destacado del mes: Evaluaciones de MITRE ATT&CK 2022

Los profesionales de la seguridad están familiarizados con MITRE ATT&CK Framework, pero a menudo no están familiarizados con otro proyecto relacionado: las evaluaciones de MITRE ATT&CK. Este año, se evaluó la capacidad de 30 proveedores de seguridad para detectar implementaciones de ransomware y limpiaparabrisas y luego proporcionar información analítica.

Los resultados proporcionados son extensos, pero no hay puntajes, clasificaciones o calificaciones. En cambio, las evaluaciones muestran cómo cada proveedor aborda la detección de amenazas en el contexto de la base de conocimientos de ATT&CK®.

Todos los años, algunos proveedores utilizan prácticas engañosas al interpretar los resultados de MITRE y otras evaluaciones. La mejor prevención es aprender a interpretar los resultados.

A continuación, se muestran algunos videos breves de las afirmaciones y estrategias engañosas más comunes:

- Afirmando ser el número 1

- Comparando manzanas y naranjas

- Presentar solo una parte de los datos

- Ignorar diferentes necesidades y requisitos

- Usar eufemismos y centrarse en los pasos

Al evaluar los resultados, recomendamos sacar sus propias conclusiones y no confiar únicamente en las interpretaciones de los proveedores de seguridad (incluso las nuestras).

Reporte de Ransomware

Los ataques de phishing selectivo a menudo se utilizan como vector de ataque inicial y la infección de ransomware suele ser la etapa final de la cadena de destrucción. Para este informe, analizamos las detecciones de malware recopiladas en marzo de 2022 de nuestros motores antimalware estáticos. Nota: solo contamos los casos totales, no la importancia monetaria del impacto de la infección. Los adversarios oportunistas y algunos grupos de Ransomware-as-a-Service (RaaS) representan un porcentaje más alto en comparación con los grupos que son más selectivos con respecto a sus objetivos, ya que prefieren el volumen a un valor más alto.

Al mirar estos datos, recuerde que se trata de detecciones de ransomware, no de infecciones.

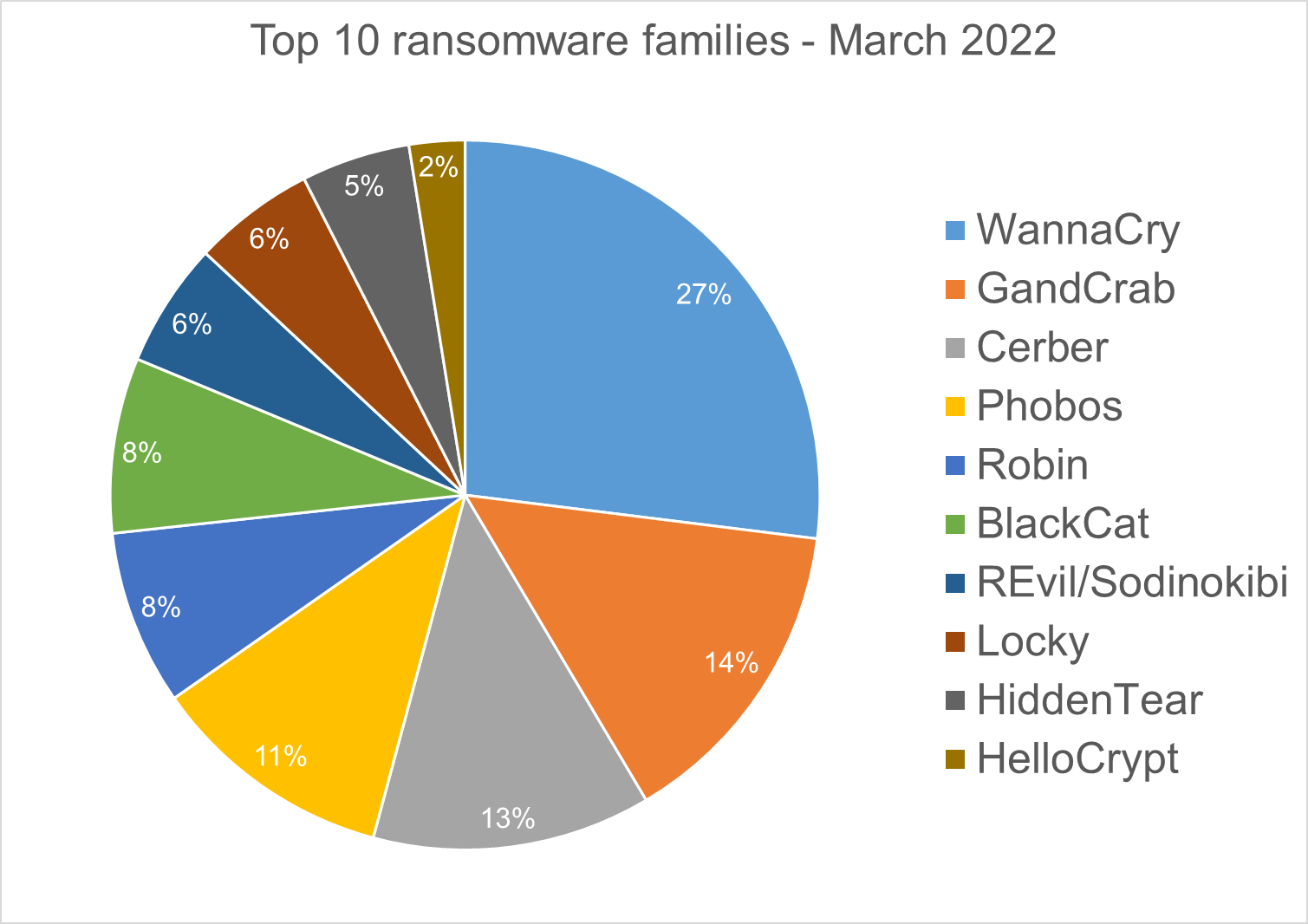

Las 10 principales familias de ransomware

Analizamos las detecciones de malware del 1 al 31 de marzo. En total, identificamos 222 familias de ransomware. La cantidad de familias de ransomware detectadas puede variar cada mes, según las campañas de ransomware actuales en diferentes países.

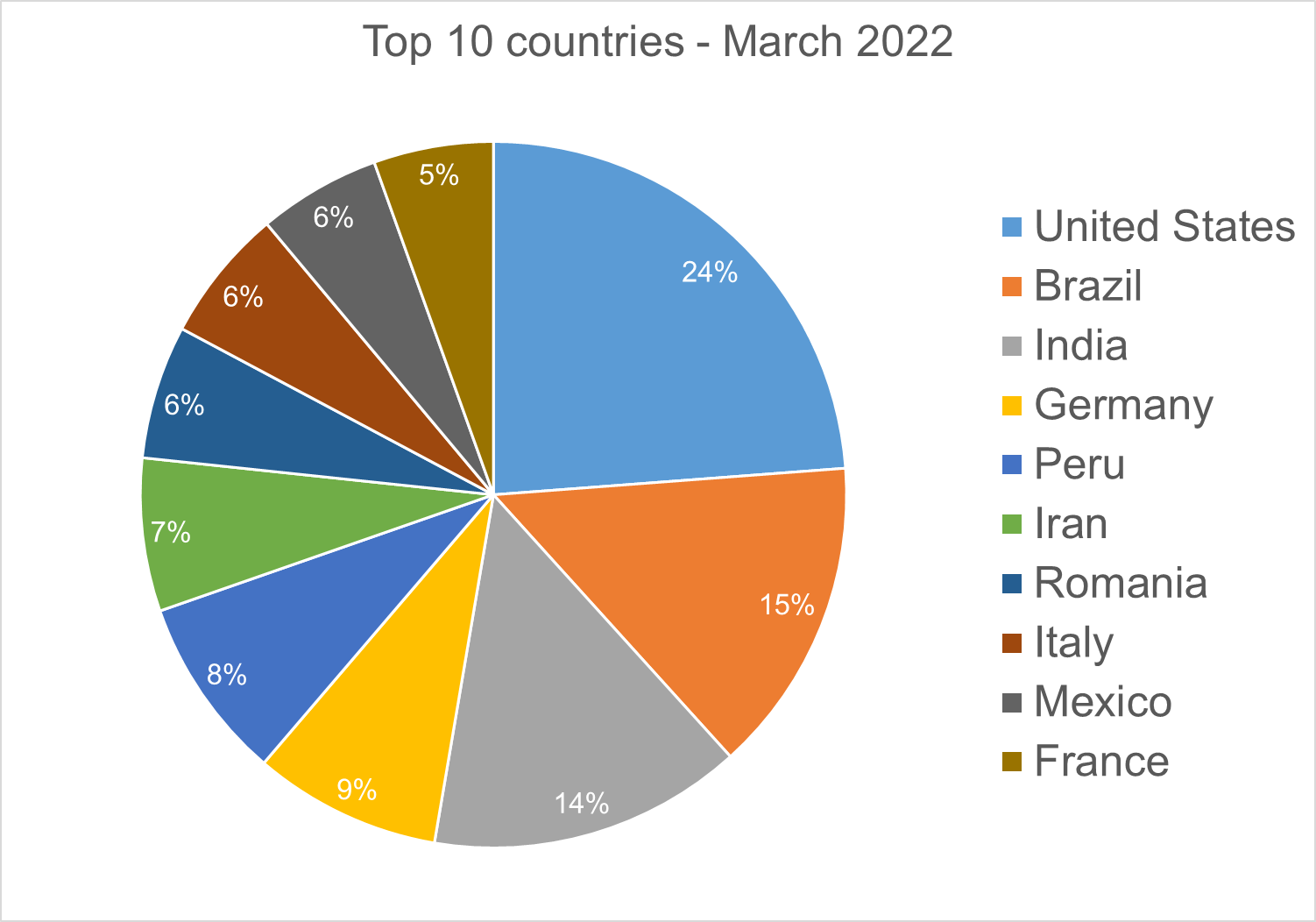

Los 10 países principales

En total, detectamos ransomware de 155 países en nuestro conjunto de datos este mes. El ransomware sigue siendo una amenaza que afecta a casi todo el mundo. A continuación se muestra una lista de los 10 países más afectados por el ransomware. Muchos ataques de ransomware siguen siendo oportunistas y el tamaño de la población se correlaciona con la cantidad de detecciones.

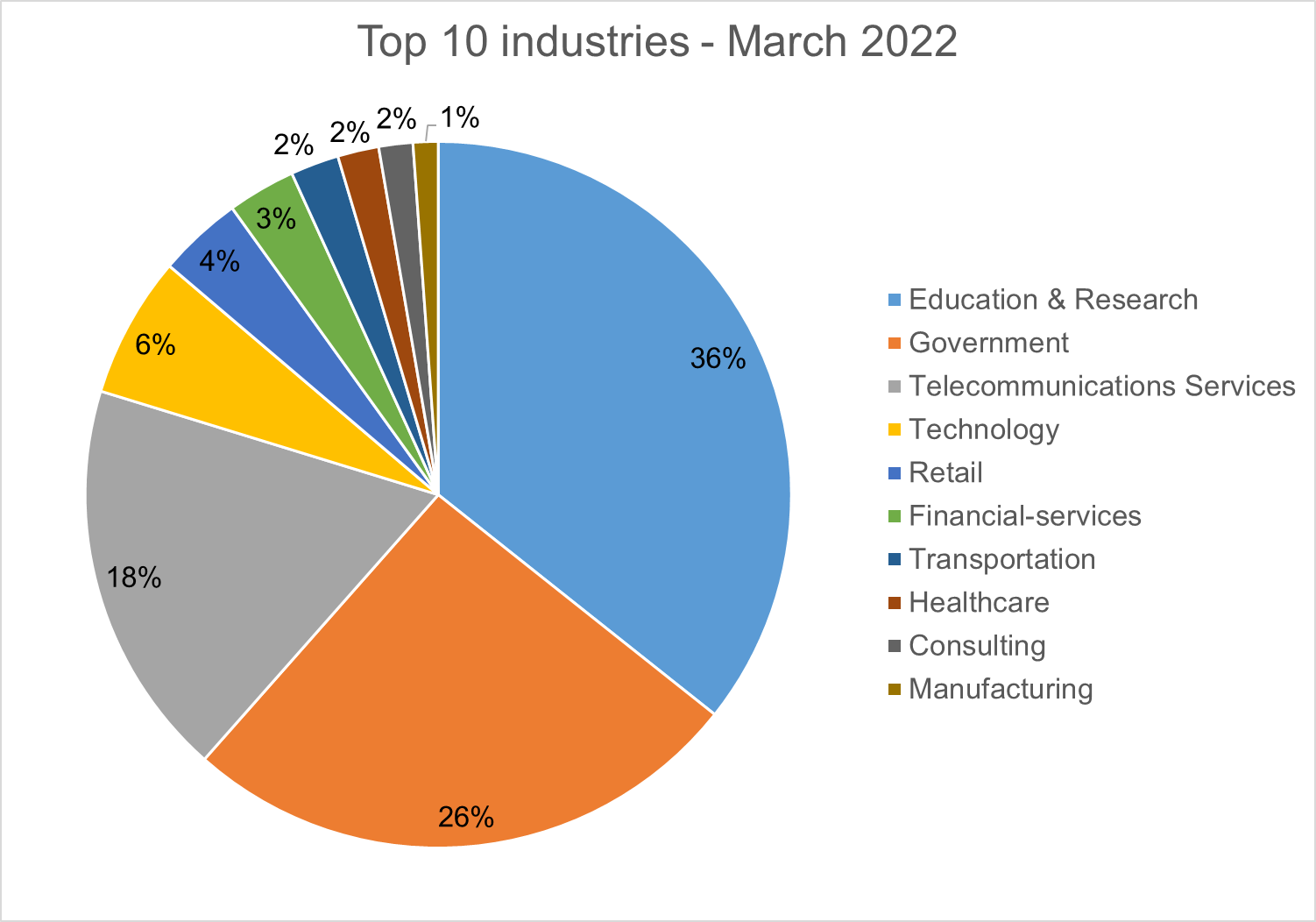

Las 10 principales industrias

Para nuestro conjunto de datos, hemos podido asignar el 21 % de las detecciones a industrias específicas. Los servicios de telecomunicaciones son particularmente altos ya que sus clientes están incluidos dentro de las detecciones.

Troyanos de Android

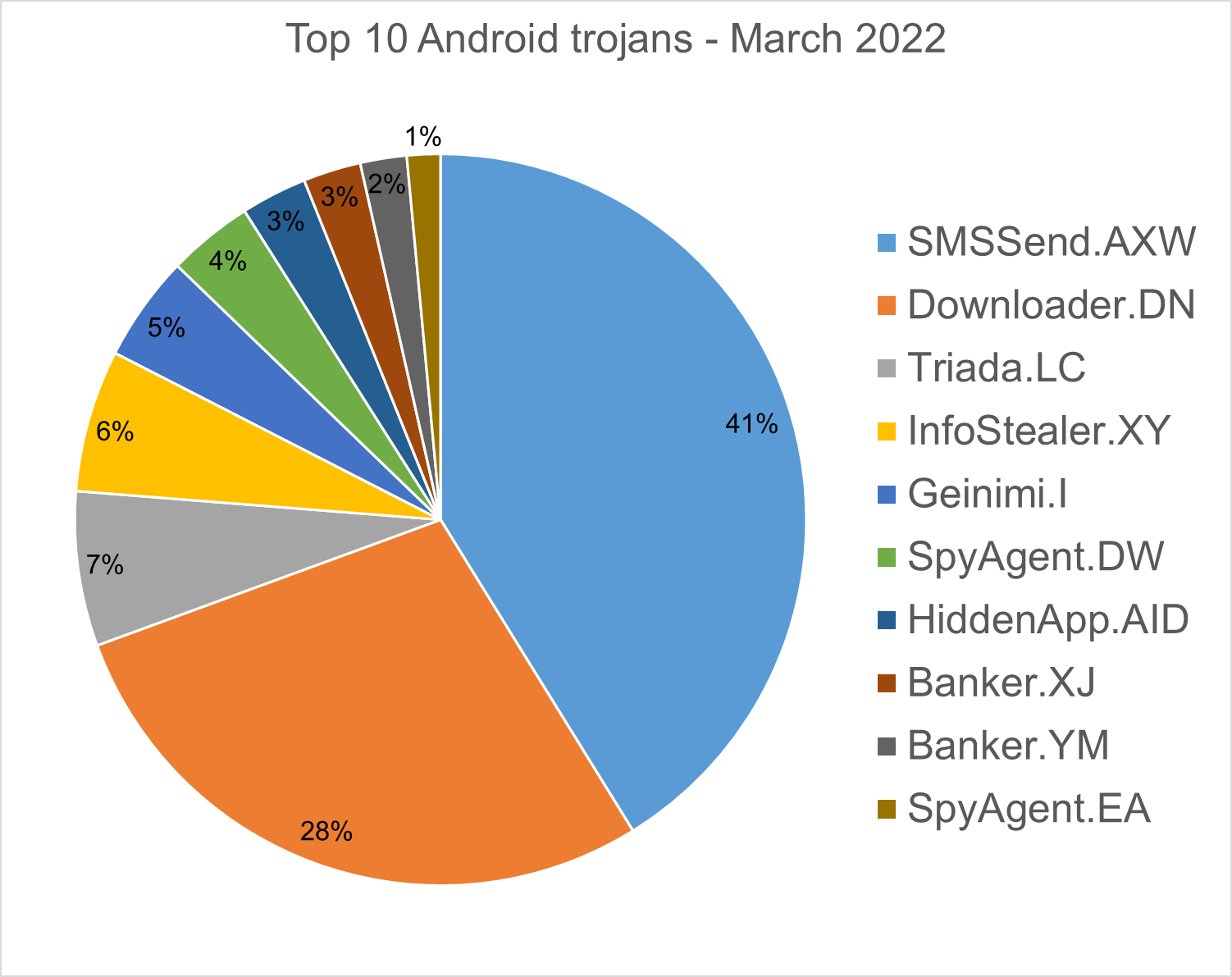

A continuación se muestran los 10 principales troyanos dirigidos a Android que hemos visto en nuestra telemetría durante marzo de 2022.

SMSSend.AXW: malware que intenta registrarse como la aplicación de SMS predeterminada en la primera ejecución solicitando el consentimiento del usuario. Si tiene éxito, recopila los mensajes entrantes y salientes del usuario y los reenvía a un servidor de comando y control (C&C).

Downloader.DN: aplicaciones reempaquetadas tomadas de Google App Store y empaquetadas con adware agresivo. Algunos adware descargan otras variantes de malware.

Triada.LC: malware que recopila información confidencial sobre un dispositivo (ID de dispositivo, ID de suscriptor, direcciones MAC) y la envía a un servidor C&C malicioso. El servidor C&C responde devolviendo un enlace a una carga útil que el malware descarga y ejecuta.

InfoStealer.XY: aplicaciones ofuscadas que se hacen pasar por antivirus móviles. Cuando la aplicación de malware se ejecuta por primera vez, comprueba si hay alguna solución antivirus instalada y engaña al usuario para que la desinstale. Exfiltra datos confidenciales, descarga e instala otro malware y muestra adware.

Geinimi.I: aplicaciones que han sido reempaquetadas con adware agresivo.

SpyAgent.DW: aplicaciones que filtran datos confidenciales como mensajes SMS, registros de llamadas, contactos o ubicación GPS.

HiddenApp.AID: adware agresivo que se hace pasar por aplicaciones adblock. Cuando se ejecuta por primera vez, solicita permiso para mostrarse encima de otras aplicaciones. Con este permiso, la aplicación puede ocultarse del lanzador.

Banker.XJ, YM: aplicaciones que descargan e instalan módulos cifrados. Este troyano otorga privilegios de administrador de dispositivos y obtiene acceso para administrar llamadas telefónicas y mensajes de texto. Después de la implementación, mantiene una conexión con el servidor C&C para recibir comandos y cargar información confidencial.

SpyAgent.EA: aplicaciones que extraen datos confidenciales.

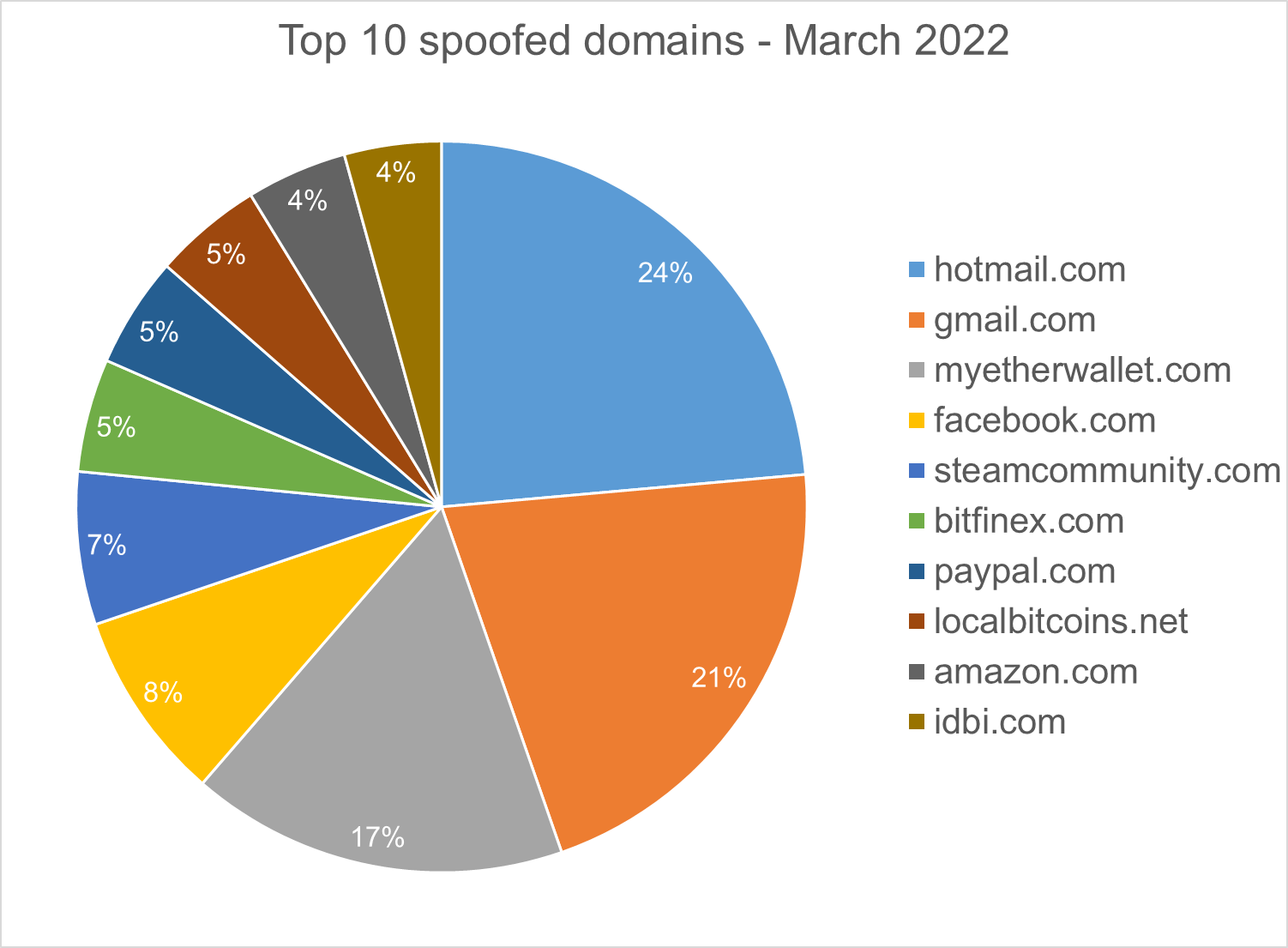

Informe de phishing homógrafo

Los ataques homógrafos funcionan para abusar de los nombres de dominio internacionales (IDN). Los actores de amenazas crean nombres de dominio internacionales que falsifican un nombre de dominio de destino. Cuando hablamos de "objetivo" de los ataques de phishing homógrafos de IDN, nos referimos al dominio que los actores de amenazas intentan suplantar. Puede leer más sobre este tipo de ataque en uno de nuestros informes anteriores.

A continuación se muestra la lista de los 10 objetivos más comunes de los sitios de phishing.

No se pierda todos los contenidos de ciberseguridad corporativa que tenemos para usted, síganos en Linkedin y manténgase al tanto.

Fuente: Bitdefender Central