Creadores de contenido: cómo los hackers pueden robar tu cuenta

Noticia de Ciberseguridad - Jan 28, 2025

Las cuentas en línea son el sustento de todo creador de contenido. Ya sea YouTube, Instagram o TikTok, perder el control de estas cuentas de redes sociales puede tener consecuencias devastadoras. Los piratas informáticos son cada vez más sofisticados y utilizan un método conocido como robo de cuentas (ATO, por sus siglas en inglés) para atacar a creadores como usted.

Este artículo explica cómo los piratas informáticos roban su cuenta, detalla la cadena de ataque y ofrece información importante sobre cómo protegerse.

Cómo funciona la cadena de ataque

Los piratas informáticos utilizan un proceso de varios pasos para apoderarse de las cuentas de los creadores:

1. Recopilación de información: en esta fase inicial, los piratas informáticos descubren vulnerabilidades y recopilan información de identificación personal (PII), como su dirección de correo electrónico y número de teléfono, e incluso detalles sobre su contenido o asociaciones con marcas. Muchos creadores hacen que este tipo de información sea accesible a través de perfiles de redes sociales, entrevistas públicas o sitios web, lo que permite a los piratas informáticos diseñar un ataque convincente.

2. Preparar el cebo mediante un correo electrónico de phishing bien elaborado: el phishing sigue siendo una forma muy eficaz para que los ciberdelincuentes pirateen las cuentas de los creadores. El creador de contenido desprevenido recibe lo que parece ser un correo electrónico de un posible patrocinador o de una plataforma como YouTube en el que se le advierte sobre posibles infracciones de las normas de la comunidad. Los mensajes pueden contener enlaces que lo redirige a una página de inicio de sesión falsa que roba sus datos de inicio de sesión.

3. Malware InfoStealer para eludir la autenticación de dos factores (2FA): en muchos casos que involucran cuentas de creadores pirateadas, los cibercriminales usan malware para robar credenciales de inicio de sesión y sesiones de cookies del navegador que les permiten eludir las funciones de 2FA. Una vez que están en posesión de su cookie de sesión, el pirata informático puede acceder a su cuenta sin el segundo paso de autenticación.

4. Violación de la cuenta: una vez que el hacker tiene acceso a su cuenta en línea, cambia rápidamente su contraseña y las opciones de recuperación para bloquearla. No solo eso, sino que también intentará explotar a sus fans y seguidores promoviendo estafas. Esto daña su reputación y puede causarle pérdidas financieras significativas.

Analicemos la cadena de ataques y analicemos cómo cada etapa desempeña un papel en la vulnerabilidad de su cuenta. Si comprende cómo se desarrollan estos ataques en tiempo real, podrá reconocer las señales de advertencia y tomar medidas para proteger su cuenta.

La calma antes de la tormenta

Estás concentrado, acabas de terminar de editar un nuevo video para tus seguidores y no puedes esperar para compartirlo en tu cuenta de YouTube. Inicias sesión y abres YouTube Studio.

- Subes el vídeo y le añades título, descripción y etiquetas.

- Selecciona la miniatura perfecta, una que seguramente captará la atención de tus espectadores.

- Una vez que todo está listo, comienzas a programar el lanzamiento del video para el día siguiente. Sin que lo sepas, este será el último video que publiques... por un tiempo.

Todo parece normal, pero detrás de escena, un hacker ya está explorando tu cuenta.

Un hacker encuentra un objetivo perfecto para ti

Mientras usted está ocupado preparándose para su próximo proyecto, un hacker ya lo ha identificado entre la multitud y comienza a recopilar información personal y otros detalles sobre usted: datos que permitirán un ataque de phishing exitoso.

El hacker navega por tu canal de YouTube:

- Hace clic en la sección “Acerca de”.

- Encuentra tu correo electrónico comercial, que aparece en la lista para que todos lo vean. Eso es todo lo que necesitan para el siguiente paso.

Ahora que el hacker tiene tu dirección de correo electrónico, puede robar las claves que desbloquean el acceso a tu cuenta de creador.

El correo electrónico de phishing llega a su bandeja de entrada

Con su información de contacto en la mano, el hacker envía un correo electrónico de phishing convincente.

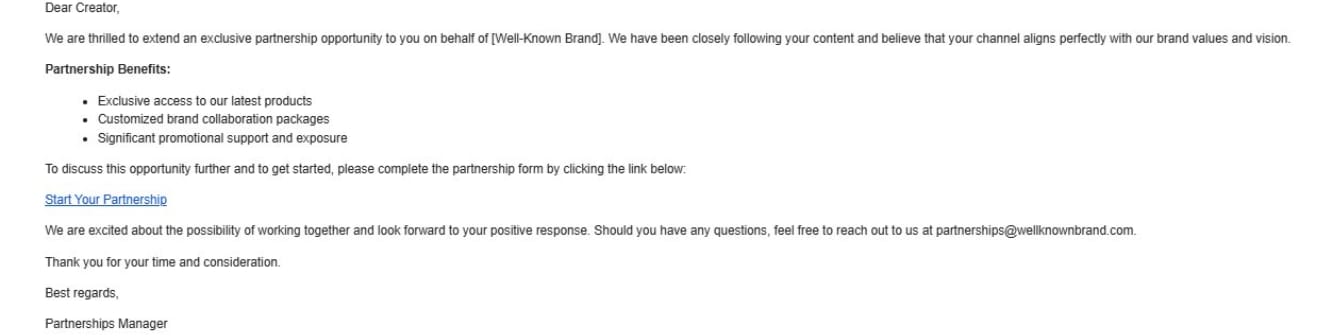

He aquí un ejemplo de cómo podría lucir un correo electrónico de este tipo.

- Te envían una oferta de asociación falsa que ha sido diseñada especialmente para ti e incluye detalles sobre cargas de videos recientes y la participación de la audiencia.

- El correo electrónico también contiene un archivo PDF adjunto con el nombre "detalles de la asociación", pero está cargado con malware InfoStealer, diseñado para robar sus credenciales de inicio de sesión y cookies de sesión y eludir la autenticación de dos factores.

- El hacker hace clic en "enviar" y espera a que muerdas el anzuelo.

Ahora es un juego de espera.

El correo electrónico de phishing es un éxito

Revisas tu bandeja de entrada y ves que acaban de aparecer algunos correos electrónicos nuevos, incluido el correo electrónico de phishing del pirata informático.

- A continuación, haces clic en la oferta de colaboración, intrigado. El correo electrónico parece profesional, te gusta la idea de colaborar con la empresa, así que decides descargar el archivo adjunto.

- En el momento en que abre el archivo, los tokens de sesión se envían directamente al servidor del hacker, lo que le permite eludir la 2FA.

Usted, no impresionado con el supuesto contrato o que parece demasiado bueno para ser verdad, elimina el correo electrónico, completamente inconsciente de que su dispositivo y su cuenta ya han sido comprometidos.

La toma de posesión: los piratas informáticos toman el control de la cuenta de YouTube

El hacker ahora tiene sus tokens de sesión y cookies y un pase libre a su cuenta.

- Utilizando un software especializado, el hacker inyecta los tokens de sesión robados en su propio navegador, obteniendo acceso directo a tu cuenta de YouTube sin activar ninguna alarma de seguridad y sin necesidad de tu contraseña o incluso 2FA.

- Inmediatamente comienzan a alterar la cuenta, cambiando el nombre del canal para que parezca un canal de criptomonedas y haciendo que todos los videos sean privados para evitar despertar sospechas de los fanáticos del creador.

- Finalmente, el hacker sube una transmisión en vivo de una estafa de criptomonedas, un bucle pregrabado que alienta a los espectadores a participar en un plan de duplicación de criptomonedas, generalmente con videos deepfake de figuras públicas conocidas. El enlace de la estafa se distribuye en la descripción y los comentarios, lo que deshabilita cualquier interacción para evitar que los fanáticos se adviertan entre sí.

El hacker se sienta y observa cómo los espectadores desprevenidos comienzan a enviar criptomonedas a sus cuentas.

Lea más en estos artículos dedicados:

· ¿Qué es la apropiación indebida de cuentas (ATO) y cómo protegerse de ella?

. ¿Hackearon tu cuenta de YouTube? Cómo recuperarla y protegerla

· Cómo proteger sus cuentas de redes sociales de los piratas informáticos

La comprensión golpea con fuerza y cunde el pánico

Unas horas más tarde, recibes un mensaje de advertencia de un amigo cercano: “¡Tu canal de YouTube parece haber sido hackeado!”. Cunde el pánico.

- Intenta iniciar sesión en su cuenta, solo para descubrir que la contraseña ya no funciona.

- Restablece rápidamente la contraseña y elimina la estafa de transmisión en vivo, pero el pirata informático simplemente publica una nueva.

- Mientras intenta recuperar el control, queda bloqueado nuevamente fuera de su cuenta y no puede detener la estafa en curso.

Con cada segundo que pasa, el hacker gana más con la estafa de transmisión en vivo mientras daña su reputación y a sus seguidores.

Su pérdida es la recompensa del hacker

El hacker observa cómo se desarrolla la estafa, satisfecho con los resultados.

- La estafa funcionó y decenas de sus fanáticos cayeron en la trampa, creyendo que la transmisión en vivo era genuina.

- Como ahora su cuenta está bloqueada, el pirata informático comienza a buscar a su próxima víctima, listo para repetir el proceso.

Otro día exitoso en el negocio de apoderarse de las cuentas de creadores de contenido desprevenidos.

Cómo romper la cadena de ataques y proteger sus cuentas y reputación

Lamentablemente, esta situación es demasiado común para los creadores de contenido en todas las plataformas. Si bien el hacker puede parecer imparable, comprender cómo funciona la cadena puede ayudarlo a reconocerla y romperla antes de que llegue al punto sin retorno.

- Tenga cuidado con la información de acceso público. No incluya su correo electrónico personal en su perfil de YouTube ni en otras plataformas de redes sociales a menos que lo considere absolutamente necesario. En su lugar, utilice herramientas empresariales específicas para las comunicaciones.

- Desconfíe de los correos electrónicos inesperados. Verifique siempre las ofertas de asociación y tenga cuidado al hacer clic en enlaces o descargar archivos adjuntos de fuentes desconocidas.

- Utilice herramientas de seguridad diseñadas para creadores. Bitdefender Security for Creators, por ejemplo, ofrece protección contra phishing y piratería en tiempo real, lo que garantiza que estará protegido incluso si hace clic accidentalmente en un enlace malicioso.

- Habilite las opciones de recuperación. Mantenga actualizadas las opciones de recuperación de su cuenta y utilice siempre la autenticación de dos factores, aunque algunos ataques puedan eludirla.

¿Es usted un creador de contenido de YouTube que desea adoptar un enfoque proactivo para proteger sus cuentas en línea, su contenido, sus seguidores y su reputación contra ataques informáticos?

Pruebe Bitdefender Security for Creators y benefíciese de la supervisión y protección de cuentas las 24 horas, los 7 días de la semana, prevención avanzada contra piratería, protección antiphishing, asistencia para la recuperación de cuentas y mucho más.

Puede leer más sobre Bitdefender Security for Creators aquí.

¡Encuentre planes de seguridad para creadores que se adapten a su espíritu creativo de un proveedor de seguridad mundial y galardonado!

Fuente: Bitdefender Central