Explorando el espectro de tipos de inteligencia de amenazas

Consejos de Seguridad - May 21, 2025

Las empresas de seguridad comprenden el papel crucial que la inteligencia de amenazas (TI) puede desempeñar para reforzar la seguridad, reducir la fatiga de alertas y acelerar la respuesta a incidentes. La cuestión no es si los proveedores de seguridad necesitan TI, sino qué tipo de TI necesitan y dónde deberían obtenerla.

Lamentablemente, la industria no puede ponerse de acuerdo sobre un conjunto de estándares sobre cómo definimos la inteligencia de amenazas y cómo formateamos los datos sin procesar sobre las amenazas.

El hecho de que la inteligencia de amenazas (TI) sea un campo en rápida expansión complica aún más las cosas. Con una tasa de crecimiento anual compuesta (TCAC) del 17,9 % y numerosos proveedores nuevos en el mercado, existe confusión sobre qué es la inteligencia de amenazas y qué tipos de TI necesitan las organizaciones.

Para arrojar algo de luz sobre el tema, repasaremos los tipos de inteligencia de amenazas más comunes en términos de etiquetas, tipos de IoC, formatos de datos y casos de uso.

Tipos de información de inteligencia de amenazas

Hay muchas maneras de categorizar la información de inteligencia de amenazas, y los proveedores de TI no siempre coinciden en la definición. Por ejemplo, los datos detrás de "TI Operacional" pueden tener dos significados muy distintos según el proveedor al que se adquiera la licencia.

Una buena regla general para evaluar el valor añadido potencial de la inteligencia de amenazas es observar el grado de enriquecimiento o análisis manual realizado sobre los datos sin procesar. Con esto en mente, aquí se presentan tres tipos esenciales de inteligencia de amenazas.

Reputación TI

La inteligencia de amenazas a la reputación, también llamada TI táctica por algunos proveedores, es sencilla. Suele referirse a indicadores de compromiso (IoC) extraídos de sistemas en vivo, con poco contexto, y que simplemente proporcionan un veredicto sobre la reputación de direcciones IP, URL, dominios, hashes de archivos, certificados y otros artefactos.

Generalmente implica la menor cantidad de enriquecimiento, para facilitar la transmisión de datos en tiempo real y ayudar a los equipos de seguridad a mantenerse al día con los atacantes.

La TI de reputación es especialmente útil para las necesidades de inteligencia de amenazas legible por máquina (MRTI), ya que integra datos de TI, como listas negras de IP, con productos EDR/EPP, backends, NGFW y casos de uso similares. La principal ventaja de la TI de reputación es la protección automatizada en tiempo real.

Dado que requieren la menor cantidad de intervención humana, los proveedores de TI pueden ofrecer TI reputacional en grandes cantidades.

Operacional TI

La inteligencia operativa sobre amenazas se refiere a amenazas específicas, como datos enriquecidos y correlacionados sobre un grupo de indicadores, actores de amenazas, familias de malware, CVE, victimología, exploits y cualquier otro artefacto que se observe que trabaja en conjunto con fines maliciosos. Son especialmente relevantes para los analistas de SOC y los investigadores de seguridad.

La TI operativa es el elemento vital de las investigaciones, la respuesta a incidentes, la investigación forense digital y casos de uso similares que no pueden depender únicamente de datos internos del host.

En comparación con la TI de reputación, los proveedores necesitan utilizar herramientas más sofisticadas para crear y validar la TI operativa, atribuir indicadores de riesgo a actores de amenazas o procesar aún más los artefactos en un laboratorio de ciberseguridad. Si bien algunas de estas tareas pueden automatizarse, especialmente con la ayuda de modelos de aprendizaje profundo, el principal diferenciador de la TI operativa es la intervención humana sobre los datos sin procesar, ya sea directa o indirecta.

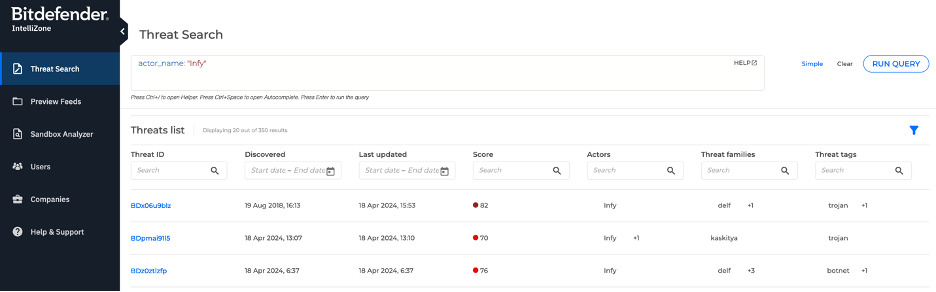

Veamos un ejemplo de TI Operativa. En el portal Bitdefender IntelliZone, los analistas del SOC pueden consultar nuestros conjuntos de datos de TI para un actor de amenazas específico que estén investigando. Encontrarán numerosas amenazas, que detallan sus TTP, actividad reciente, sectores objetivo y mucho más. A partir de una lista de amenazas como la que se muestra a continuación, los analistas del SOC pueden explorar las amenazas con mayor profundidad o centrarse en un sector, país, víctima u otros factores.

Estratégica TI

La inteligencia estratégica de amenazas refleja la madurez en el mercado de inteligencia de amenazas. Generalmente se refiere a informes de alto valor (PDF), con información manual o semimanual de científicos de datos.

Los informes de TI estratégicos generalmente proporcionan un análisis de alto nivel de las tendencias en el espacio de la ciberseguridad, con un enfoque en industrias, áreas geográficas o eventos específicos.

Estos informes tienen numerosos usos. Por ejemplo, pueden ayudar a la gerencia a tomar decisiones sobre la asignación de presupuestos y enfoques. También son útiles para organizaciones que necesitan alinear su estrategia con el panorama de amenazas, como proveedores de servicios de gestión de riesgos (MSSP), proveedores de servicios de seguridad, contratistas de defensa, estados o cualquier procesador de información personal valiosa .

La TI estratégica se puede dividir en tres tipos de informes:

- Recurrente: Análisis de actores o familias de malware a lo largo del tiempo. Generalmente, se centra en determinadas áreas geográficas o sectores. Los informes recurrentes pueden estar sujetos a algún tipo de automatización.

- Impulsados por eventos: Similares a los informes recurrentes, pero se activan por eventos o por un nuevo desarrollo en el mercado. Algunos ejemplos de activadores de informes incluyen vulnerabilidades generalizadas o acontecimientos geopolíticos.

- A medida: Informes a pedido, generalmente solicitados por grandes empresas o gobiernos. Implican los costos más elevados y requieren mayor cantidad de trabajo manual.

Para producir inteligencia de amenazas confiable, los proveedores primero deben establecer un conjunto de datos confiable de TI reputacional y operativa, que se utilizará para generar los conocimientos de TI estratégica.

Dónde obtener inteligencia sobre amenazas

La inteligencia sobre amenazas se puede desglosar aún más en función de dónde los socios pueden encontrar la información que necesitan.

Directamente de proveedores de ciberseguridad de confianza

Un portal de inteligencia de amenazas suele ser la interfaz con la inteligencia de amenazas de un único proveedor. El tipo de datos que encontrará en un portal de inteligencia de amenazas depende del acuerdo de licencia con su proveedor y de su gama de productos.

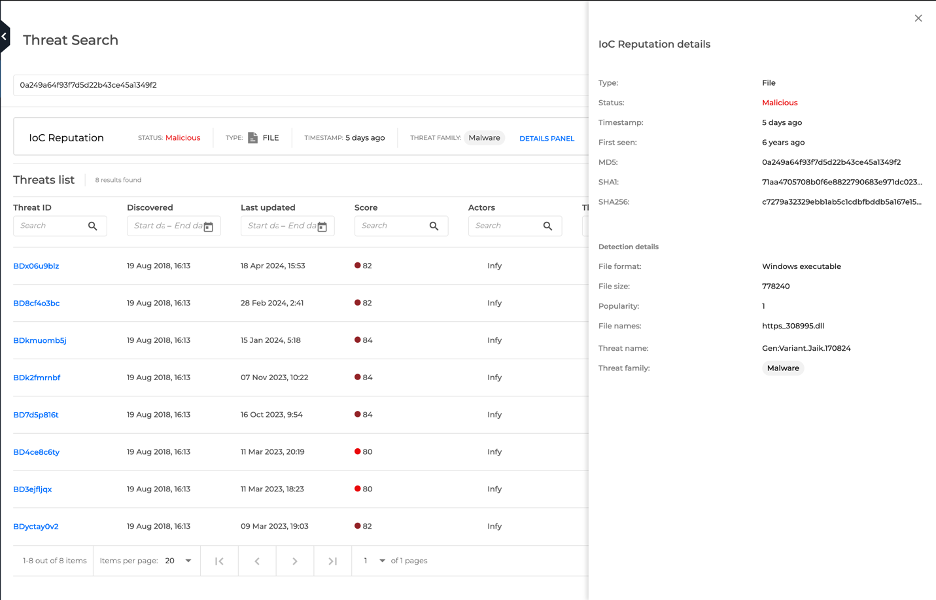

Tomemos como ejemplo Bitdefender, que opera un portal de TI llamado IntelliZone. Es una plataforma integral para que los analistas del SOC encuentren información útil sobre amenazas, actores de amenazas o TTP. Los usuarios de IntelliZone pueden, por ejemplo, enviar el hash de un archivo que estén investigando y obtener un desglose detallado de la amenaza, el actor asociado y otros datos relevantes.

Contratar TI directamente a proveedores de ciberseguridad ofrece varias ventajas. Obtiene acceso a los conjuntos de datos más amplios y detallados. Además, al usar las herramientas del proveedor, puede mantenerse al tanto de las amenazas con actualizaciones en tiempo real.

Plataforma de inteligencia de amenazas (de terceros)

Una plataforma de inteligencia de amenazas suele contar con un amplio mercado que ofrece información sobre amenazas de múltiples proveedores. Canaliza esta información a los clientes mediante un modelo de datos unificado, de forma automatizada o manual, con una frecuencia periódica (normalmente de cada 6 horas a una vez al día). A continuación, se muestra un ejemplo de los feeds disponibles para licenciar en el mercado de Anomali:

La mayoría de las plataformas de inteligencia de amenazas contarán con todos los tipos de datos de TI, incluidos TI reputacionales, operativos y estratégicos.

Licencias para una plataforma SOAR/SIEM

Las empresas que necesitan inteligencia sobre amenazas para optimizar sus operaciones de seguridad pueden obtener licencias de feeds y consultas directamente desde su plataforma SOAR (Orquestación, automatización y respuesta de seguridad) o SIEM (Gestión de eventos de infraestructura de seguridad).

La mayoría de los SOAR pueden recopilar y orquestar inteligencia de amenazas de fuentes internas. Si bien esta es una característica valiosa, no es suficiente para aprovechar al máximo la inteligencia de amenazas (TI) en la estrategia de seguridad. Por eso, muchos proveedores de SOAR y SIEM incorporan fuentes externas de TI en su oferta.

Diferentes formatos de inteligencia de amenazas

El término “Inteligencia de Amenazas” abarca una gran cantidad de datos reales diferentes, con diversos casos de uso e incluso diferentes formatos para entregar información.

Formatos y protocolos de datos

Ddo que la inteligencia de amenazas (TI) es un campo relativamente nuevo y en rápida expansión, no existe una forma estandarizada de procesar la inteligencia de amenazas. Los proveedores utilizan diversos estándares para entregar feeds y respuestas API, pero los más comunes son STIX y MISP:

STIX (Expresión Estructurada de Información sobre Amenazas) es un lenguaje y formato de serialización utilizado para compartir inteligencia sobre amenazas. Describe varios estándares sobre cómo estructurar la información sobre amenazas, actores de amenazas o TTP, y es adoptado por gran parte de la comunidad de ciberseguridad.

MISP (Malware Information Sharing Platform) es un proyecto de código abierto que opera una plataforma de inteligencia de amenazas y varios estándares para compartir TI. El formato MISP es una estructura JSON simple para facilitar el intercambio de CTI, en la plataforma MISP o en cualquier otro lugar.

A pesar de la innegable utilidad de estos formatos, tienen límites y su aplicabilidad puede variar según el tipo de TI. Por ello, muchos proveedores de seguridad desarrollan su propio formato de datos para compartir inteligencia.

Feeds de TI frente a API de TI

Como su nombre indica, los feeds de TI se refieren a flujos de datos de inteligencia de amenazas, generalmente entregados para escenarios de MRTI. Por lo general, los feeds de TI incluyen IP, servidores de C&C, URL o dominios maliciosos utilizados por los atacantes.

Los feeds son muy útiles para reforzar la seguridad. Pueden utilizarse para ampliar los NGFW, ampliar las capacidades de un IPS u otras tareas de refuerzo de la seguridad. Los feeds de TI se caracterizan por un alto rendimiento de datos fiables.

Las API de TI son servicios que permiten a los socios consultar grandes conjuntos de datos de inteligencia de amenazas como parte de una investigación, análisis de incidentes o cualquier otro tipo de investigación de seguridad. Si bien cuentan con aplicaciones de inteligencia de amenazas de mercado (MRTI), las API de TI son utilizadas principalmente por personas que desean analizar datos manualmente.

Todos los tipos de inteligencia sobre amenazas (reputacional, operativa, estratégica) pueden venir en formato de feed o API.

Descubra más

Bitdefender recopila información sobre amenazas de millones de fuentes en todo el mundo. Centralizamos, verificamos y agrupamos esta información en diversas fuentes y servicios API. Puede obtener más información sobre la oferta de Bitdefender TI en nuestra página de Inteligencia de Amenazas Avanzada.

También operamos IntelliZone, un portal de inteligencia de amenazas que centraliza los datos de nuestra telemetría y los entrega a los analistas del SOC y a los investigadores de seguridad en una interfaz de usuario conveniente.

Fuente: Bitdefender Central